Có hàng trăm trang web .gov.vn và .edu.vn đã bị hacker (tin tặc) tấn công kiểu mới, biến thành các trang quảng cáo cho những trang web cờ bạc.

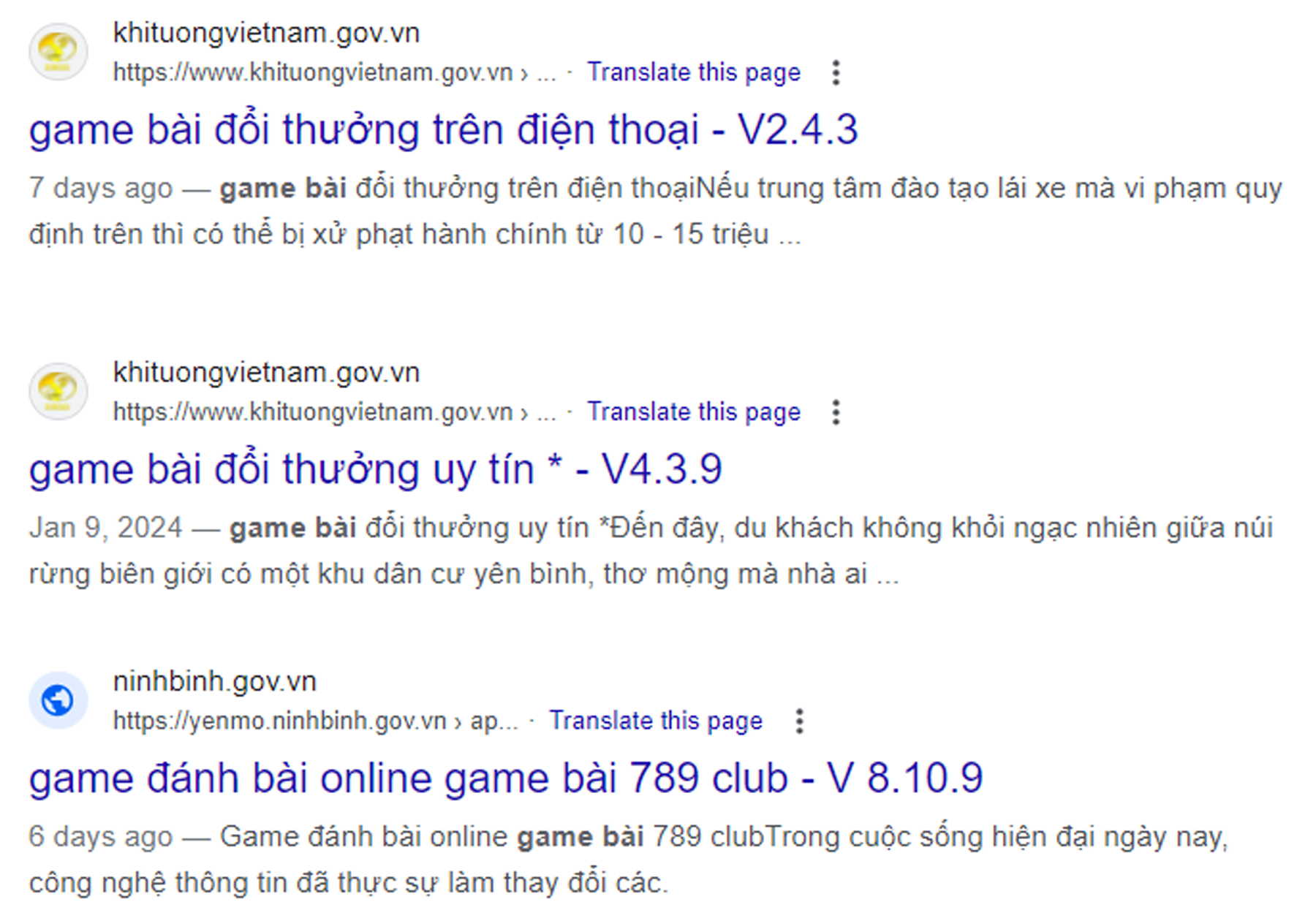

Nửa đêm, ông Đức Tuấn, chuyên gia SEO (tối ưu hóa kết quả tìm kiếm), bất ngờ bị đánh thức bởi cuộc gọi từ một khách hàng quan trọng. Khách hàng bày tỏ lo lắng vì trang web của họ đã tụt hạng trên Google. Kiểm tra nhanh, ông Tuấn phát hiện một đối thủ của khách hàng đã nhảy vọt về thứ hạng nhờ liên kết từ nhiều website của cơ quan nhà nước (tên miền chính phủ .gov.vn hoặc tên miền giáo dục .edu.vn).

Phục vụ web “đen”, kiếm tiền “bẩn”

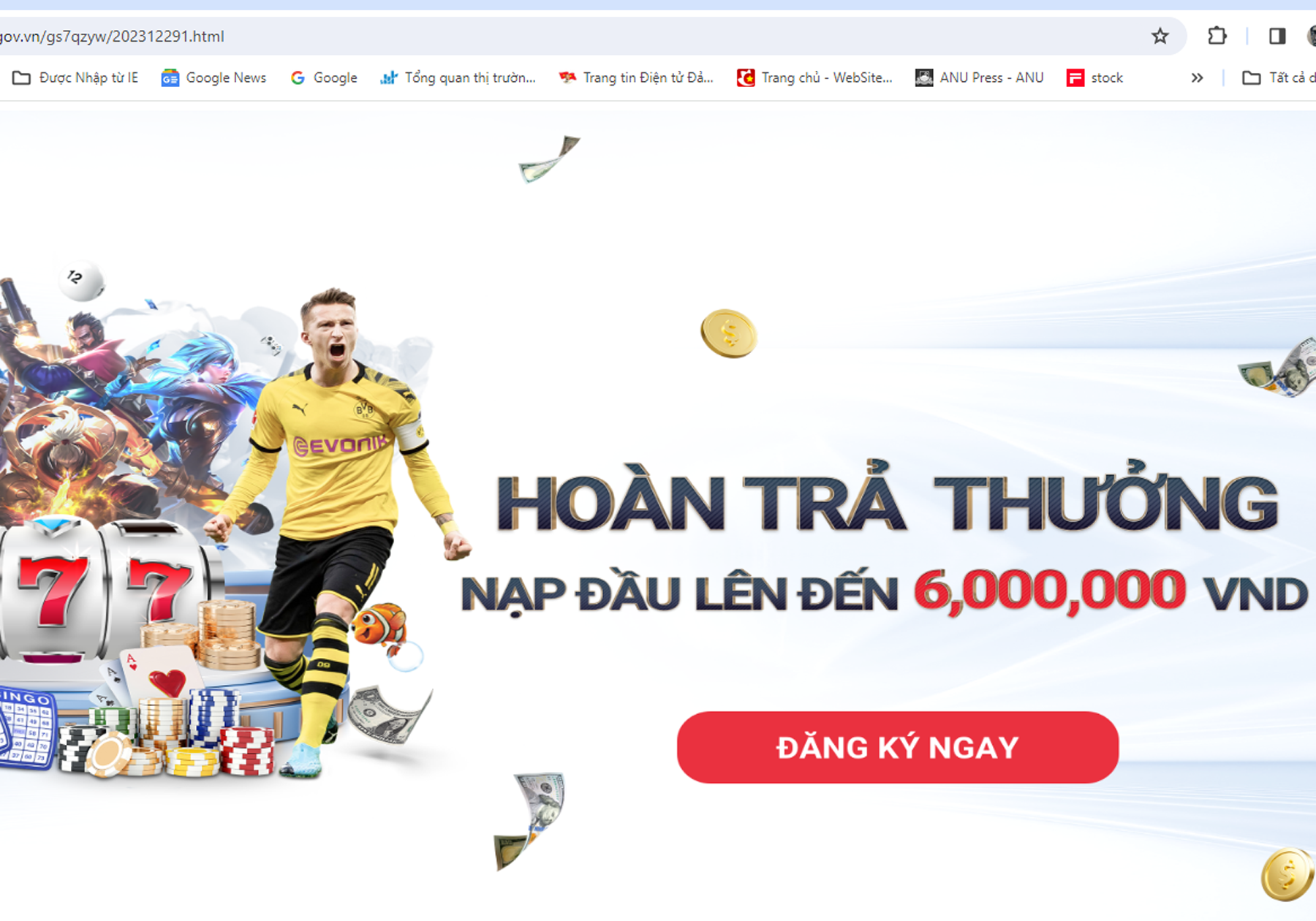

Tìm hiểu sâu thêm, ông Tuấn nhận ra rằng có hàng trăm trang web .gov.vn và .edu.vn đã bị hacker (tin tặc) biến thành các trang quảng cáo cho những trang web cờ bạc (cá độ bóng đá, lô, đề, đánh bài ăn tiền…). Những trang quảng cáo này phần lớn có nguồn gốc nghi là từ Trung Quốc.

Trao đổi về vấn đề này, ông Ngô Tuấn Anh, Tổng giám đốc Công ty An ninh mạng SCS, giải thích: “Việc một số website của cơ quan nhà nước với đuôi .gov.vn bị chèn các link quảng cáo được gọi là backlink, có nghĩa là những kẻ xấu lợi dụng lỗ hổng của các website này để đưa vào các đường link quảng cáo. Các đường link này không được nhìn thấy bằng mắt thường nhưng lại được các hệ thống, công cụ như Google có thể tìm ra”.

Và như vậy, khi một địa chỉ trang web được gắn lên website uy tín của cơ quan nhà nước thì các trang web đó sẽ được thứ hạng cao, phục vụ cho việc nâng cao thứ hạng tìm kiếm của các website độc hại, các trang web cờ bạc.

Theo ông Tuấn Anh, đây không phải là hiện tượng hoàn toàn mới mà thực tế xuất hiện rất nhiều thời gian qua tại nhiều website cơ quan nhà nước cấp bộ, ban, ngành, địa phương, bản chất là tấn công mạng deface kiểu mới. Điều này cho thấy việc bảo mật website, nhất là website của khối các cơ quan nhà nước có tên miền tận cùng bằng .gov.vn hoặc edu.vn vẫn còn nhiều bất cập.

Vẫn theo ông Ngô Tuấn Anh, do một công ty làm cho nhiều tỉnh, huyện sử dụng mã nguồn giống nhau nên lỗ hổng giống nhau. Vì vậy, hacker lợi dụng những lỗ hổng này tấn công hàng loạt, chèn các link quảng cáo game cờ bạc. Sở dĩ các hacker chèn link quảng cáo cờ bạc vì Google ưu tiên tìm kiếm các website có tên miền .gov.vn

Theo Trung tâm Giám sát an toàn không gian mạng Quốc gia, Cục An toàn thông tin (Bộ TT&TT), hiện vẫn tồn tại nhiều website cơ quan nhà nước bị lợi dụng để tải lên số lượng lớn tệp tin (file) có nội dung độc hại, không phù hợp như game bài, cờ bạc…

Những file này xuất hiện trong kết quả tìm kiếm của Google và chuyển hướng người dùng sang website khác khi họ truy cập đường dẫn (link). Điều này sẽ trở nên nguy hiểm và nghiêm trọng nếu bị các đối tượng lợi dụng để đăng tải, phát tán những nội dung xấu độc, xuyên tạc về chủ quyền, chủ trương của Đảng, chính sách, pháp luật của Nhà nước.

Deface là tấn công thay đổi giao diện, nội dung website của nạn nhân. Bình thường, hacker mũ trắng (tin tặc có đạo đức) tấn công deface để cảnh báo quản trị viên rằng website đang tồn tại lỗ hổng bảo mật. Trong khi đó, hacker mũ đen tấn công deface để khoe khoang thành tích, chứng tỏ “ta đây ra gì phết”, hoặc để xúc phạm, lăng mạ nạn nhân, hoặc phục vụ các mục đích xấu khác liên quan chính trị, tôn giáo…

Gần đây, hacker tấn công các website của cơ quan nhà nước để tạo backlink tới các trang web cần tăng thứ hạng trong kết quả tìm kiếm của Google, hoặc đặt quảng cáo cho các trang web “đen”, web “bẩn” rồi kiếm tiền qua tiếp thị liên kết.

Cách nhận biết và phòng chống

Chỉ trong vòng 10 phút, phóng viên tìm ra 44 website .gov.vn và .edu.vn bị tấn công deface kiểu mới, gồm website của một số sở, cục, trung tâm thuộc Bộ LĐ-TB-XH, Bộ GD-ĐT, một số sở, chi cục thuộc tỉnh, thành phố, trường đại học, UBND một số huyện, thị trấn ở cả 3 miền Bắc-Trung-Nam.

Theo chuyên giao an ninh mạng, thông thường, các mục tiêu của tấn công deface thường là các tệp tin web mặc định như index.php, index.html, home.html, default.html... Trong trường hợp này, chỉ cần xử lý các tệp tin này là website có thể hoạt động trở lại bình thường.

Đối với những trường hợp khó phát hiện hơn, khi tin tặc không thay đổi nội dung ở các trang web, việc phát hiện sự xâm nhập hệ thống có thể phức tạp hơn. Cảnh báo thường đến từ việc truy cập website hoặc từ phía nhà cung cấp dịch vụ lưu ký web (hosting).

Để phòng chống các cuộc tấn công thay đổi giao diện, cần quét mã nguồn website, thiết lập giới hạn truy cập, chọn plugin cẩn thận, cài đặt quét website tự động. Chủ sở hữu, quản trị viên website có thể tự kiểm tra các phần mềm độc hại trên website của mình; quét mã nguồn là cách hiệu quả để ngăn chặn tấn công deface.

Ngoài ra, hạn chế số lượng tài khoản admin và giới hạn quyền truy cập cho từng tài khoản để giảm nguy cơ tấn công. Đồng thời, lựa chọn plugin và ứng dụng một cách cẩn thận, chỉ sử dụng những cái thực sự cần thiết và thường xuyên kiểm tra, gỡ bỏ các plugin không sử dụng. Đặc biệt, tuyệt đối tránh sử dụng các plugin có tính phí đã bị phá mã bảo vệ và chia sẻ miễn phí (cracked).

Việc sử dụng các công cụ quét tự động cũng giúp giảm thiểu rủi ro và tiết kiệm thời gian, đồng thời giúp phát hiện sớm các hoạt động bất thường.

Khắc phục hậu quả

Theo chuyên gia bảo mật, có 6 cách chính để khắc phục hậu quả của một cuộc tấn công thay đổi giao diện web. Đó là khắc phục tạm thời, rà soát và xử lý, phân tích và xử lý thành phần độc hại, xác định và vá lỗ hổng, điều tra nguồn tấn công và đưa website hoạt động lại bình thường.

Cụ thể, ngay khi phát hiện website bị tấn công, cần đổi mật khẩu và thông báo tạm thời bảo trì. Sau đó, so sánh các tệp tin với bản sao lưu, sử dụng các câu lệnh như “# dif -qr” hoặc “#md5sum” để xác định tệp tin bị thay đổi.

Tiếp đó, phân tích hành vi của mã độc, khoanh vùng và theo dõi kết nối đến máy chủ (server), sau đó loại bỏ mã độc. Phối hợp với các bộ phận chuyên môn để vá lỗ hổng, cập nhật phiên bản mới cho mã nguồn và các module, plugin.

Khi điều tra nguồn tấn công, tìm thông tin server điều khiển và địa chỉ thực hiện tấn công, phối hợp với cơ quan chức năng để điều tra. Cuối cùng, khôi phục hoạt động website sau khi xử lý xong hậu quả của đợt tấn công.

Các chuyên gia mà phóng viên tham vấn đều nhấn mạnh rằng việc đầu tư vào các biện pháp bảo vệ website từ ban đầu là cực kỳ quan trọng để tránh những tổn thất về mặt tài chính và uy tín do các cuộc tấn công deface kiểu mới gây ra.

Để hạn chế, ngăn chặn, xử lý sớm tình trạng tấn công deface kiểu mới, Cục An toàn thông tin đã có văn bản đề nghị các đơn vị chuyên trách công nghệ thông tin, an toàn thông tin của các bộ, ngành, địa phương rà soát toàn bộ website thuộc phạm vi quản lý để phát hiện và xóa bỏ nội dung không phù hợp, có biện pháp xử lý, ngăn chặn không để tái diễn tình trạng website bị cài cắm, đăng tải, chuyển hướng hoặc liên kết với nội dung không phù hợp.

Các đơn vị cũng được đề nghị tăng cường giám sát và sẵn sàng các phương án xử lý khi phát hiện có dấu hiệu bị cài cắm, khai thác, tấn công mạng; đồng thời thường xuyên theo dõi kênh cảnh báo của các cơ quan chức năng và các tổ chức lớn về an toàn thông tin để phát hiện kịp thời các nguy cơ tấn công mạng.